真实的渗透经历

前情提要

1

2

3

4

5

6

7

8

| 因为新生培训,最近重学了一波owsap top10的基础内容,然后想着现在运行的站是不是没有sql注入利用的洞了?

后来看到aspcms框架的漏洞,发现还真有sql的洞,于是就去找哪些还在运行的aspcms的网站,后来找到了,于是试了试payload:

/plug/comment/commentList.asp?id=0

对这个payload的解释其实进行urldecode之后就变成了:

/plug/comment/commentList.asp?id=0 unmasterion semasterlect top 1 UserID,GroupID,LoginName,Password,now(),null,1 frmasterom {prefix}user

在仔细一看union select top 1 ....就是查数据的sql,只不过利用了waf对于master的单层过滤bypass了,于是爆出了admin以及md5加密过后的密码,admin的密码太难破解了,于是乎,我又看了看sql的payload,发现top 5能够爆出其他数据,于是尝试破解其他的md5值,结果成功破解了超级管理员用户的密码

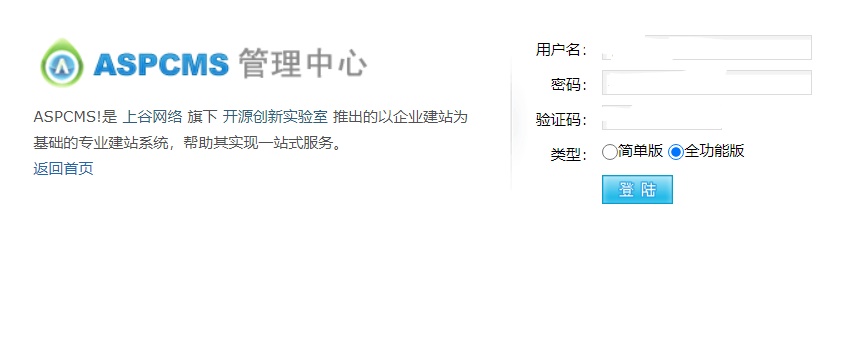

对域名进行信息收集,获取了后台管理界面的url,利用爆出的数据成功登录

|

web的信息

1

2

| iis10.0 windows的服务器,因为ii7.5以上的版本就已经把解析漏洞给修复了

所以不能利用解析漏洞写入shell

|

getshell

1

2

3

4

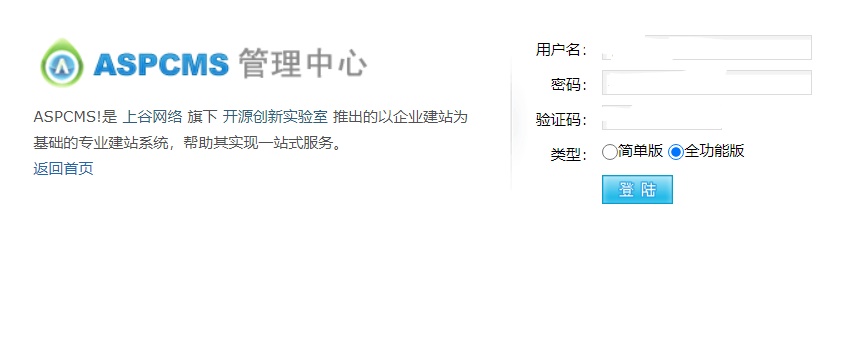

| 在aspcms漏洞信息上,发现了一个应该是存储xss的方式写入shell

在管理页面的扩展功能下找到幻灯片设置将前端slidestyle 的value改成

1

保存,即可写入shell,利用菜刀连接,成功拿到shell

|

后续